下面,我们用一个生活中的例子来说明,什么是DDoS攻击:

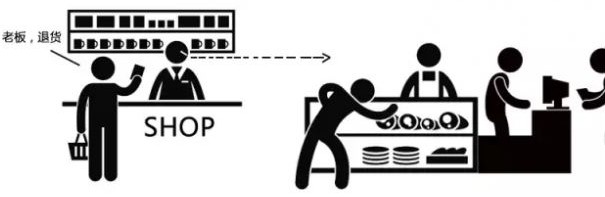

假设,你家开了一个超市,生意还不错,人流正常,有条不紊:

此时隔壁家生意萧条的老王盯上了你(好吧,别介意,他也可以不姓王的)。 老王心眼坏,他想恶心一把你,于是他雇佣来了一群闹事的小子:

紧接着,你就发现突然店里来了一大波“客人”。 你完全应接不暇,而且他们老找你问这问那,东看西看,就是不买东西,更可恶,赖着不走了:

而真正的顾客连进店的地方都没有了! 这就是所谓的DDoS(Distributed Denial of Service,分布式拒绝服务)攻击——一群“恶意访问”、“堵店门”、“占空间”、还“调戏店员”的非法流量。

他们是黑客通过网络上事先留了木马后门的僵尸主机发动的, 只不过他们装的和正常访问的数据几乎一样,使得防火墙或其他防护设备根本无法识别哪些是非法的数据流量。

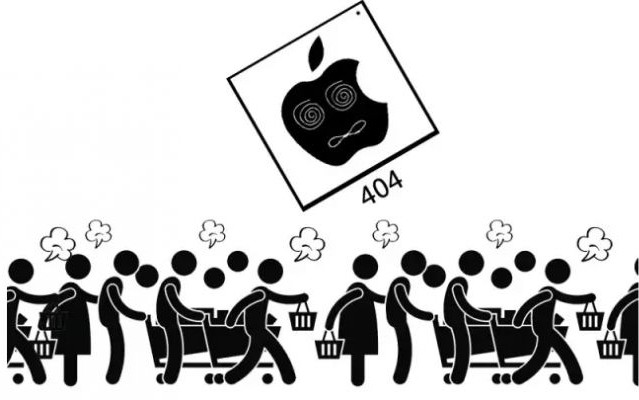

2015年8月25日晚,锤子手机可谓迎来了有史以来最伤感的发布会。除了所有产品资料提前遭到泄密外, 就连发布会当天的电商网站也遭到了DDoS攻击,致使客户无法下单数小时。 据悉,此次DDoS攻击流量为数十G,当晚工作人员一直在奋力抢修……

无独有偶,2015年9月12日苹果开放预购iPhone 6s时更是伤感,甚至有些惊心动魄。 因为他的商城,被准备抢购的果粉刷爆了!!!生生失联了104分钟!!!效果相当于一次有规模的DDoS攻击。 而相应的CDN服务商对此竟然一时间束手无策,只能强行限制了访问。这可是要影响到数以亿计的生意!

随着DDoS攻击工具越来越普遍和强大,Internet上的安全隐患随之增多,客户业务系统对网络依赖程度也越来越高。 可以预见的是,DDoS攻击事件数量会持续增长,而攻击规模也会更大,损失严重程度也会更高。

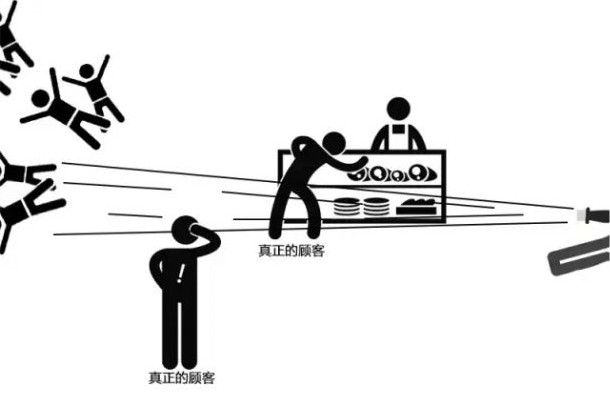

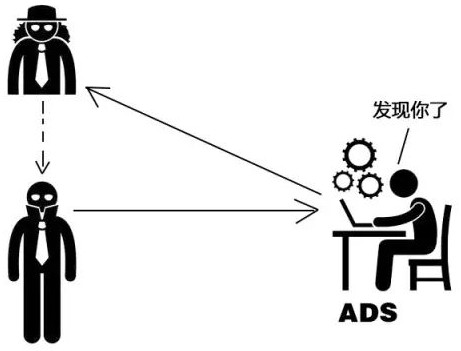

需要一个“明眼人”帮忙清理现场了。具体来说,就是利用某种抗DDoS攻击的工具来精准识别这些非法流量,比如绿盟科技的ADS。

这个工具是如何实现精准识别非法流量的?

他会对数据包的地址及端口的正确性进行验证,同时进行反向探测。

每个数据包类型需要符合RFC规定,这就好像每个数据包都要有完整规范的着装,只要不符合规范,ADS会自动识别并过滤。

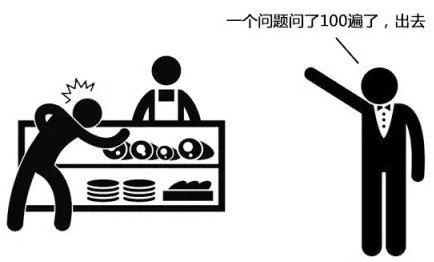

非法流量总是有一些特定特征的,这就好比即便你混进了顾客群中,但你的行为还是会暴露出你的动机, 比如老重复问店员同一个问题,老做同样的动作,这样,你仍然还是会被发现的

真是的数据是随机访问的,这就好比顾客进店后的行为是随机的,或看看商品,或询询价,或来回比对,或和店员攀谈, 而非法流量会大规模地,步调一致地去访问某一个点,这样一来,也是会被ADS识别。

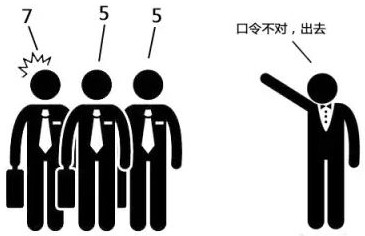

合法的流量数据,都会有相应的加密算法,这就好比每个数据进入服务器前,都要通过私下分配的口令验证, 如果你说不出口令或这口令不对,那么,ADS就直接把你OUT了。

而真实的访问数据过大时,ADS可以限制其最大输出的流量,以减少下游网络系统的压力, 有了这个功能,苹果公司就可以不用这么手忙脚乱了。